Erstellen von Zugriffssteuerungsprofil

Wenn ein Brightcove Engage™ -Erlebnis veröffentlicht wird, sind die Erlebnisse standardmäßig öffentlich:

- Mobile Apps - Jeder mit dem Zugriffsschlüssel kann auf die App zugreifen

- Web-Anwendungen - Jeder mit der Website-URL kann auf das Webportal zugreifen

Zugriffssteuerungsprofile können erstellt werden, damit Benutzer gezwungen werden, sich mit gültigen Anmeldeinformationen zu authentifizieren, bevor sie auf die App/Site zugreifen können. Brightcove Engage unterstützt den Standard Security Assertion Markup Language 2.0 (SAML 2.0) für den Austausch von Authentifizierungs- und Autorisierungsdaten zwischen Sicherheitsdomänen.

Brightcove Engage unterstützt die meisten großen Identity Provider, darunter:

- Ping

- OneLogin

- Auth0

- ADFS 2,0 /3,0

- Google-G-Suite

- Shibboleth

- Okta-A

- Salesforce.com

Andere Anbieter, die den SAML 2.0-Standard verwenden, werden ebenfalls funktionieren.

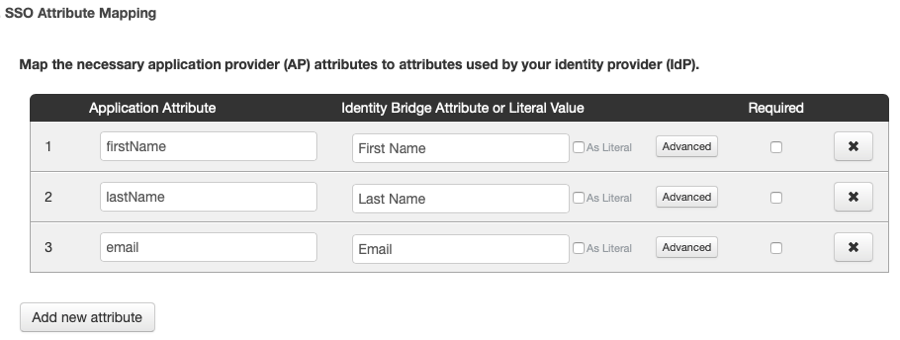

Wenn Sie Ihre SSO-Software konfigurieren, ordnen Sie die folgenden Attribute zu:

- FirstName wird dem Vornamen zugeordnet

- LastName wird dem Nachnamen zugeordnet

- email Karten an E-Mail

Ein Beispiel-Mapping ist unten dargestellt:

Wenn Sie diese Werte offenlegen, werden der Name und die E-Mail-Adresse des Benutzers auf der Profilseite der mobilen App angezeigt und auch als Teil der Videoanalyse in der Brightcove Engage-Anwendung angezeigt.

Erstellen eines neuen Profils

Zugriffssteuerungsprofile werden als Teil der Projekteinstellungen erstellt und dann Erlebnissen zugewiesen.

Gehen Sie folgendermaßen vor, um ein Zugriffssteuerungsprofil zu erstellen:

- Melden Sie sich bei Brightcove Engage an.

- Klicken Sie auf der Seite „ Projekte “ auf „ Einstellungen“.

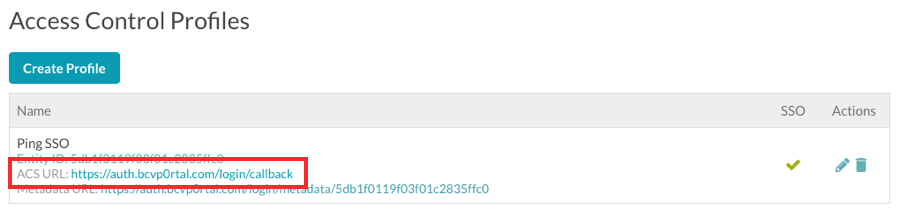

- Klicken Sie in der linken Navigation auf Access Control Profiles. Die Seite „Profile der Zugriffssteuerung“ wird mit einer Liste von Profilen (falls vorhanden) angezeigt, die erstellt wurden.

- Klicken Sie auf Create Profile.

- Geben Sie dem Profil unter Name einen Namen.

- ( Optional) Konfigurieren Sie ein Sitzungstimeout. Dies ist die Zeit, die ein Benutzer bei einer App angemeldet werden kann, bevor er sich erneut authentifizieren muss. Einige Hinweise:

- Ihr SSO-Anbieter muss so eingestellt sein, dass er entweder eine erneute Authentifizierung erzwingt oder ein Sitzungstimeout von weniger als diesem Timeout hat. Wenn dies nicht der Fall ist, leiten wir Sie nach unserer Zeitüberschreitung an Ihren SSO-Anbieter um, der sofort die Antwort ausgibt, dass der Benutzer angemeldet ist.

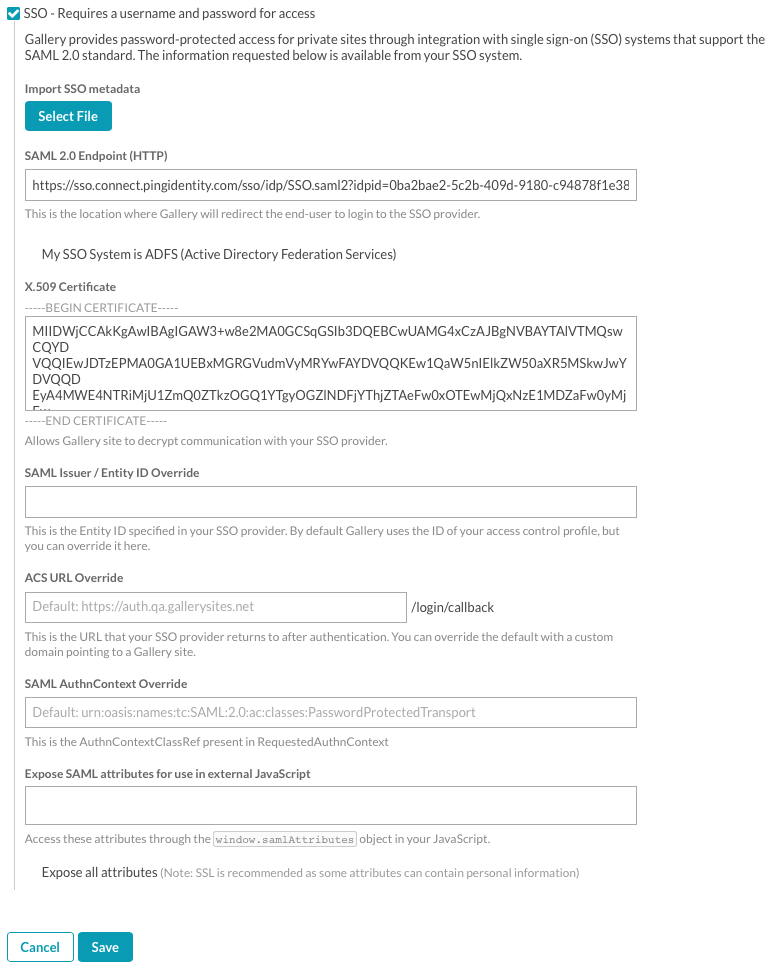

- Wählen Sie die SSO-Option aus. Die SSO-Konfigurationsoptionen werden angezeigt.

- Wenn Sie eine Exportdatei Ihrer SAML 2.0-Metadaten haben, klicken Sie auf Datei auswählen und dann die Metadatendatei und wählen Sie sie aus. Die Felder SAML 2.0 Endpoint und X.509 Certificate werden ausgefüllt.

- Geben Sie für SAML 2.0 Endpoint (HTTP) einen Wert ein. Diesen Wert erhalten Sie von Ihrem SAML-Anbieter.

- Geben Sie einen Wert für X.509 Certificate ein. Diesen Wert erhalten Sie von Ihrem SAML-Anbieter.

- (Optional) Geben Sie einen Wert für SAML Issuer/Entity ID Override ein. Geben Sie hier einen Wert ein, um den SAML-Aussteller wahlweise zu überschreiben.

- (Optional) Geben Sie einen Wert für ACS URL Override ein. Geben Sie hier einen Wert ein, falls Sie die ACS-URL überschreiben möchten.

- (Optional) Geben Sie die SAML-AuthnContext-Überschreibungein. Geben Sie hier einen Wert ein, um den SAML AuthNContext optional zu überschreiben.

- (Optional) Geben Sie SAML-Attribute an, die Sie für Ihr externes JavaScript verwenden möchten.

- (Optional) Aktivieren Sie die Option Expose all attributes, um alle SAML-Attribute für die Verwendung in externem JavaScript verfügbar zu machen.

- Klicken Sie auf Save.

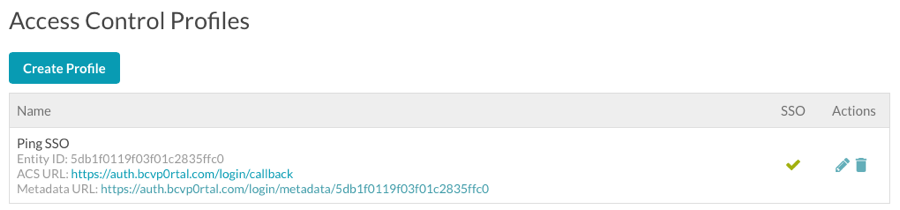

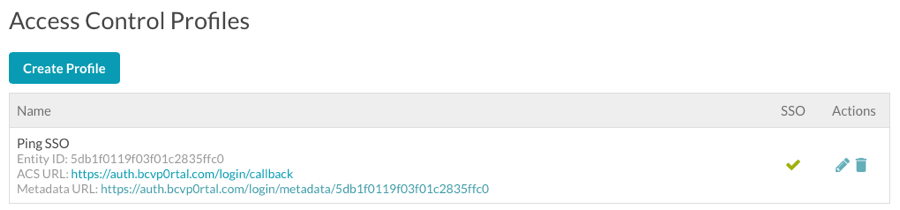

- Überprüfen Sie, ob das von Ihnen erstellte Profil in der Liste der Zugriffssteuerungsprofile angezeigt wird.

Um ein Zugriffssteuerungsprofil zu bearbeiten oder zu löschen, klicken Sie auf das Symbol „Bearbeiten“ (![]() ) oder „Löschen (

) oder „Löschen (![]() ) “, das mit dem Profil verknüpft ist. Nachdem Zugriffssteuerungsprofile erstellt wurden, können sie einer Site als Teil der Site-Eigenschaften zugewiesen werden. Weitere Informationen finden Sie unter Steuern des Zugriffs auf ein Erlebnis.

) “, das mit dem Profil verknüpft ist. Nachdem Zugriffssteuerungsprofile erstellt wurden, können sie einer Site als Teil der Site-Eigenschaften zugewiesen werden. Weitere Informationen finden Sie unter Steuern des Zugriffs auf ein Erlebnis.

Konfigurieren der ACS URL

Ihr SSO-Anbieter benötigt eine ACS-URL (Assertion Consumer Service URL). Die ACS-URL ist im Abschnitt „SSO“ der Tabelle mit den Profilen für die Zugriffssteuerung aufgeführt.

Die ACS-URL ist standardmäßig auf https://auth.bcvp0rtal.com/login/callback. Sie können anstelle der ACS-URL auch Ihre eigene URL angeben. Beide Optionen können zum Konfigurieren von strengeren SSO-Anbietern verwendet werden.

Kontaktieren Sie Support

Kontaktieren Sie Support Systemstatus

Systemstatus